Kürzlich brauchte ich es mal beruflich. Und nach einigem Tüfteln und basteln ging es wie folgt, ich versuche es mal als kurze, knappe und somit nutzbare Anleitung. Die IP’s und Namen müsst ihr halt anpassen nach Bedarf.

Allerdings übernehme ich keine Haftung oder irgendwelchen Support für die hier publizierte Lösung. Ihr müsst da schon selber bissl tüfteln und fit sein!

Basics:

- Hauptstandort:

- WAN-IP (Public-IP) der UTM: XXX.XXX.XXXX.XXX

- Internes Netz der UTM: AAA.AAA.AAA.000/23

- Interne IP der UTM: YYY.YYY.YYY.YYY

- Aussenstelle:

- WAN-IP (Public-IP oder DynDNS-FQDN) Fritzbox FFF.FFFF.FFF.FFFn

- Internes Netz der Fritzbox: GGG.GGG.GGG.000/24

- Interne IP der UTM: YYY.YYY.YYY.YYY

Die CLASS der Netze bitte beachten (also im Beispiel die /23 und /24) entsprechend der echten Gegebenheiten

Vorbereitung Fritzbox:

Zunächst mit Notepad folgenden Settings erstellen (Copy / Paste). Editieren, Speichern und gut weglegen (Anmerkungen von mir nach dem Pfeil löschen; nur das Kursiv-Fettgedruckte anpassen).

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "VPN to Sophos UTM";

always_renew = yes;

keepalive_ip = YYY.YYY.YYY.YYY; --> interne-IP der Sophos-UTM (LAN-Adresse)

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = XXX.XXX.XXXX.XXX; --> Public-IP der Sophos-UTM

remote_virtualip = 0.0.0.0;

remotehostname = XXX.XXX.XXXX.XXX; --> Public-IP der Sophos-UTM

localid {

ipaddr = FFF.FFFF.FFF.FFF; --> WAN-Adresse der Fritzbox

}

remoteid {

ipaddr = XXX.XXX.XXXX.XXX; --> Public-IP der Sophos-UTM

}

mode = phase1_mode_idp;

phase1ss = "alt/aes/sha";

keytype = connkeytype_pre_shared;

key = "MeinGeheimesEncryptionPassword"; --> Passphrase zum Verbindungsaufbau

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = GGG.GGG.GGG.000; --> IP-Adresse des Remotnetzes (Fritzbox-LAN)

mask = 255.255.255.0; --> IP-Subnetz des Remotnetzes (Fritzbox-LAN)

}

}

phase2remoteid {

ipnet {

ipaddr = AAA.AAA.AAA.000; --> Netzwerk (LAN) der UTM

mask = 255.255.254.0; --> Subnetz(LAN) der UTM

}

}

phase2ss = "esp-3des-sha/ah-no/comp-no/pfs";

accesslist = "permit ip any AAA.AAA.AAA.000 255.255.254.0"; --> internes Netz (LAN) & Subnet

} ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

Hochladen der Konfig in die Fitzbox

Gehen wir mal davon aus: die Firmware ist aktuell; ansonsten macht es Sinn diese zu aktualisieren.

In der Fritzbox navigieren (erweiterte Einstellungen unter Ansicht einstellen).

Dann Navigieren:

- „Internet“

- „Freigaben“

- „VPN“

- „VPN-Verbindung hinzufügen“

- „Eine VPN-Konfiguration aus einer vorhandenen VPN-Einstellungsdatei importieren“

- „Weiter“

- „Durchsuchen“

- Auswahl der erstellen Konfigdatei (*.TXT)

- „Speichern“

- „VPN“

- „Freigaben“

Eventuell muss nun per Telefon oder Fritzboxtaste der Import bestätigt werden.

Fertig. Der virtuelle grüne Knopf bleibt noch grau, weil logischerweise die Gegenseite noch fehlt.

Setup der UTM

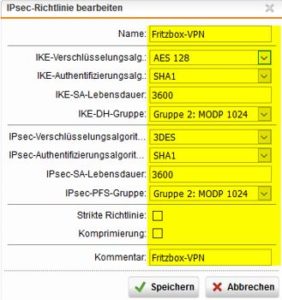

IPSec-Policy erstellen

- Menüpunkt: Site-to-Site-VPN

- IPSec

- Richtlinien

- „Neue IPSec Richtlinie“

Diese Policy kann bei Multimandanten genutzt werden (z.B. bei mehreren Standorten).

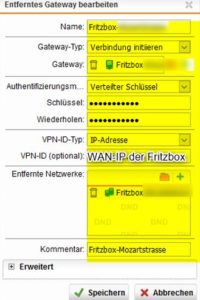

IPSec-Gateway erstellen

- Menüpunkt: Site-to-Site-VPN

- IPSec

- Entfernte Gateways

- Neues entferntes Gateway

Gateway: hier einen neuen Hosteintrag erstellen mit der IP der Fritzbox (Host IPv4) oder DynDNS-Namen (DNS-Host)

VPN-ID-Typ: IP oder DynDNS – Adresse

Entfernte Netzwerke: hier das interne Netz der Fritzbox definieren (entfernter Standort)

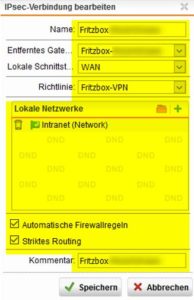

IPSec-Verbindung erstellen

- Menüpunkt: Site-to-Site-VPN

- IPSec

- Verbindungen

- Neues IPSec Verbindung

Entferntes Gateway: Auswahl des Gateways aus dem vorhergehenden Schritt

Lokale Schnittstelle: die WAN-Schnittstelle

Richtlinie: Die im ersten Schritt erstellte Richtlinie

Lokale Netzwerke: das Intranet der UTM

Unten die beiden Haken setzen.

Speichern und einschalten; Fertig!

Check der Verbindung

- Sophos:

- Menüpunkt: Site-to-Site-VPN

- IPSec à Verbindungen

- Live Protokoll öffnen

- IPSec à Verbindungen

- Menüpunkt: Site-to-Site-VPN

- Fritzbox:

- der Button sollte im Menü (wo wir vorhin die TXT importiert haben) auch grün sein nach einem Refresh

Konfig sichern auf beiden Geräten macht noch Sinn 😊

Weitere Tipps

- In der Konfigfile für die Fritzbox kann man auch den FQDN (bei Dyndns-Adressen) nutzen wie folgt anstelle der IP; beide gelben Werte ändern und die Anführungszeichen nicht vergessen:

localid {

ipaddr = FFF.FFFF.FFF.FFF; --> WAN-Adresse der Fritzbox

}

- In den Zugangsdaten der Fritzbox: die DNS-Server anpassen (Domänen-DNS-Server)

- damit die Clients die Domäne sofort finden

Viel Erfolg!